Podstawowe zasady bezpieczeństwa w sieci

Korzystanie z Internetu stało się już powszechne. Wymusił to nie tylko postęp technologiczny ale też okres pandemii, który unieruchomił wielu z nas w domach. Coraz więcej ważnych spraw, w tym urzędowych mogliśmy załatwić bez wychodzenia z domu. Wielką popularnością cieszyły się też zakupy on-line. Tym samym nasza życiowa aktywność przenosi się do Internetu.

Profil zaufany

W sytuacji, kiedy mamy do załatwienia sprawy urzędowe możemy za pomocą profilu zaufanego korzystać z wielu usług portali urzędów. Za pomocą profilu zaufanego skutecznie potwierdzimy swoją tożsamość w Internecie. Oto przykładowe sprawy jakie możemy załatwić posiadając profil zaufany: złożyć wniosek o wydanie dowodu osobistego oraz zgłosić jego utratę, uzyskać odpis aktów stanu cywilnego, zgłosić urodzenie dziecka, zapisać się na wizytę w placówce ZUS, sprawdzić swoje zwolnienie lekarskie i inne.

Ta wzmożona aktywność w sieci i powszechność sprawia, że korzystanie z systemów IT oraz Internetu naraża ich użytkowników na potencjalne próby ataków przez przestępców w celu wykradzenia danych wrażliwych tj. dane osobowe, dostęp do konta, itp. oraz przejęcia kontroli nad urządzeniami, z których korzystamy (telefony komórkowe, komputery). Przedstawiamy najczęstsze zagrożenia z jakimi możemy się spotkać w Internecie.

Zdalny pulpit

Policja od dłuższego czasu ostrzega przed tego typu oszustwami – jak je nazywa – „na zdalny pulpit”. Zwraca uwagę, że internetowi przestępcy posługują się różnymi wariantami, zawsze chodzi jednak o to, by skłonić ofiarę do zainstalowania programu zdalnej obsługi komputera.

Tym razem ofiarą takiego oszustwa padła 25-latka z powiatu wysokomazowieckiego. Zadzwonił do niej mężczyzna podający się za konsultanta jednego z banków i poinformował, że ktoś wypłacił pieniądze z jej konta. Ochronić oszczędności przed kolejnymi takimi sytuacjami miała specjalna aplikacja, którą polecił jej zainstalować. W ten sposób zdobył dane do logowania, przejął kontrolę nad komputerem swojej ofiary i przelał z jej konta prawie 17 000 zł.

W województwie podlaskim przybywa tego rodzaju przestępstw metodą „na zdalny pulpit“. Najczęściej chodzi o skorzystanie z usług szybkiego pomnażania oszczędności, np. poprzez inwestycje w krypto waluty. Gdy zainteresowany ma problemy techniczne, zgłasza się do niego rzekomy konsultant. „Wspiera” taką osobę przez tzw. zdalny pulpit i – dosłownie na oczach poszkodowanego – „czyści” jego konto z oszczędności, bądź zaciąga ekspresowe pożyczki.

Szacunki podlaskiej policji mówią o kwocie pół miliona złotych, którą poszkodowani z tego regionu stracili tylko w styczniu 2021 r; od lutego statystyki zanotowały dynamiczny wzrost– kilka dni temu odnotowany został przypadek oszustwa, w którym mieszkaniec Białegostoku stracił 300 tys. Zł. Pieniądze z rachunku zniknęły właśnie po instalacji oprogramowania rzekomo potrzebnego do obsługi rachunku krypto walut.

Dlatego policja radzi, by z rezerwą podchodzić do ofert bardzo atrakcyjnych inwestycji i nie przekazywać nikomu żadnych danych związanych z internetową obsługą kont bankowych. Jeśli “konsultant” proponuje zainstalowanie oprogramowania typu Any Desk, możesz być pewien, że to oszustwo. Pracownik instytucji finansowej – banku czy SKOK na pewno nie poprosi o zainstalowanie tego typu oprogramowania. Jeśli osoba podająca się za pracownika banku/SKOK-u żąda zweryfikowania twoich danych i danych konta lub zainstalowania jakiegokolwiek oprogramowania, rozłącz się i zadzwoń do biura obsługi klienta twojego banku – apelują policjanci. (na podst. PAP)

Phishing

Phishing jest metodą oszustwa, w której przestępca podszywa się pod instytucję, najczęściej bank, w celu wyłudzenia wrażliwych danych należących do użytkownika (takich jak np. dane logowania, hasła, numery konta bankowego lub karty kredytowej) lub nakłonienia ofiary do wykonania określonych działań takich jak np. przelew pieniędzy na konto przestępcy itp.. Oszust podszywa się przy tym pod legalnie działające instytucje czy dostawców usług, z którymi na co dzień jesteśmy w stałym kontakcie. Wiadomości wykorzystywane do phishingu są zazwyczaj doskonale przygotowane pod względem graficznym i treściowym, aby idealnie przypominać prawdziwe informacje, od podmiotów, pod które podszywa się oszust, jednocześnie zawierając przekonywujące informacje o konieczności kontaktu w celu potwierdzenia lub uzupełnienia danych koniecznych do kontynuacji współpracy, konieczności zalogowania się do konta i zmiany hasła itp. W takiej fałszywej wiadomości najczęściej zawarty jest:

- załącznik, którego otwarcie powoduje zainfekowanie urządzenia(telefonu, tabletu, komputera) złośliwym oprogramowaniem (np. szyfrujące dane na urządzeniu)

- albo link, który przekierowuje ofiarę ataku do fałszywej strony, na której dochodzi do kradzieży tożsamości albo do zainfekowania urządzenia złośliwym oprogramowaniem.

Tego typu ataki są przygotowywane na coraz bardziej zaawansowanym poziomie, przez co nieraz trudno odróżnić prawdziwą wiadomość od wiadomości przygotowanej przez oszusta.

Fałszywe faktury lub wezwania do zapłaty

Coraz częściej obserwowany jest też proceder wysyłania do użytkowników wiadomości z fałszywymi fakturami, wezwaniami do zapłaty w celu wyłudzenia pieniędzy od ofiary (np. poprzez przelew na konto oszustów), czy też z informacją o wysłaniu towaru i prośba o sprawdzenie czy wszystko się zgadza. Wiadomości takie najczęściej zawierają załącznik i bardzo często są łudząco podobne do prawdziwych wiadomości firm, które dostarczają prawdziwe towary i usługi. Co dzieje, jeśli ktoś sprawdzi co jest w załączniku i będzie chciał otworzyć przesłany dokument? Najczęściej takie załączniki są w formacie xlsx lub xlsm. (Uwaga: nasze faktury i inne dokumenty są przesyłane w formacie PDF!)

Po kliknięciu takiego załącznika następuje uruchomienie makr, czyli złośliwego oprogramowania, które pozwalają przestępcy na przejęcie kontroli nad danymi swojej ofiary, pozyskanie danych do logowania i w efekcie dostęp do konta bankowego.

Tymczasem maile z fałszywymi fakturami bardzo łatwo odróżnić! Przestępcy śląc do wszystkich takiego samego maila nie wpiszą naszego imienia i nazwiska, bo najzwyczajniej w świecie go nie mają! No i oczywiście adres nadawcy, nie jest adresem instytucji, której jesteśmy klientami.

Jak bronić się przed cyberprzestępczością?

Aby pomóc zabezpieczyć się przed zagrożeniami, przedstawiamy poniżej podstawowe sposoby zabezpieczania się przed nimi:

- Korzystaj tylko z oryginalnego oprogramowania i regularnie je aktualizuj;

- Pobieraj i instaluj oprogramowanie i aplikacje pochodzące wyłącznie z legalnych źródeł;

- Stosuj trudne hasła i regularnie je zmieniaj. Pamiętaj, aby nie używać tych samych haseł do różnych serwisów i portali;

- Nie podawaj swoich poufnych danych, zwłaszcza loginu i hasła, osobom trzecim;

- Uważnie czytaj wszelkie komunikaty bezpieczeństwa.

Ochrona antywirusowa

Jedną z najbardziej podstawowych metod ochrony urządzeń IT oraz przechowywanych na nich danych jest stosowanie oprogramowania antywirusowego oraz tzw. zapór sieciowych (firewall), które zabezpieczają przed wirusami i innym złośliwym oprogramowaniem. Programy antywirusowe muszą być jednak regularnie uaktualniane, aby mogły wykrywać wszystkie najnowsze znane zagrożenia i radzić sobie z nimi.

Autor artykułu: Katarzyna Adamczyk-Pytlik – specjalista ds. doradztwa finansowego i konsumenckiego w Ośrodku Doradztwa Finansowego i Konsumenckiego w Krakowie.

Dopłata do przesyłki? UWAGA OSZUSTWO!

Czekasz na paczkę lub wysłałeś przesyłkę i w niedługim czasie otrzymałeś SMS lub e-mail wzywający cię do dopłaty drobnej kwoty poprzez wysłany w wiadomości link? Uważaj! To oszustwo!

Do Ośrodka Doradztwa Finansowego i Konsumenckiego w Krakowie zgłosiła się pani Jolanta, która padła ofiarą oszustwa i straciła kilka tysięcy złotych. Nasza Klientka oczekiwała na paczkę. Otrzymała SMS z prośbą o dopłatę do przesyłki w wysokości 1,23 zł. Bała się, że przesyłka zostanie zwrócona, więc bez zastanowienia kliknęła w link znajdujący się w wiadomości i przelała brakującą kwotę. Niestety z jej konta zniknęły wszystkie oszczędności. Sprawa została zgłoszona na Policję, ale realne szanse na odzyskanie tych pieniędzy nie są zbyt duże.

Jak to się stało, że pani Jolanta dała się oszukać? Czy można było tego uniknąć? Jak się zachować gdy podejrzewamy, że ktoś chce nas okraść?

Zastosowana przez przestępców metoda to phishing. Oszustwo polega na podszywaniu się pod osobę lub instytucję w celu wyłudzenia poufnych danych jak hasło i login do konta bankowego czy dane karty kredytowej. Wbrew pozorom to bardzo prosty rodzaj ataku cybernetycznego, bazuje bowiem na takim pokierowaniu daną osobą, aby sama ujawniła wrażliwe dane. Przestępcy wcale nie muszą przełamywać skomplikowanych zabezpieczeń bankowych jeżeli sami podamy im dane „na tacy”. Wchodząc na link w wiadomości pani Jolanta zobaczyła stronę internetową łudząco przypominającą stronę swojego banku. „Logując się” do konta, nieświadoma zagrożenia, podała przestępcom wszystkie dane niezbędne do przejęcia konta co zakończyło się utratą kilku tysięcy złotych.

Schemat działania jest następujący:

Nieświadoma ofiara otrzymuje sms z informacją iż musi dopłacić drobną kwotę do przesyłki, inaczej zostanie ona zwrócona (czasami jako powód dopłaty oszuści podają dezynfekcję paczki). Płatność ma być dokonana za pośrednictwem strony podanej w linku. Wchodząc w niego widzimy stronę imitującą prawdziwą stronę internetową banku lub operatora płatności. Dokonując przelewu przestępcy otrzymują dane logowania do bankowości internetowej a tym samym dostęp do konta, które w kilka chwil zostaje wyczyszczone do ostatniej złotówki.

W sytuacji gdy otrzymasz podobną wiadomość nigdy nie wchodź w link w niej podany i pod żadnym pozorem nie podawaj danych do swojej bankowości internetowej!

W związku z tym, że telefony są słabiej chronione przed złośliwym oprogramowaniem niż komputery należy zachować szczególną ostrożność gdy otrzymujemy sms z linkiem przekierowującym nas do aplikacji, którą powinniśmy zainstalować. Prośba o ściągnięcie aplikacji powinna zapalić nam czerwoną lampkę – prawdopodobnie będziemy mieć do czynienia ze złośliwym oprogramowaniem. Zainstalowanie takiej aplikacji grozi przejęciem konta bankowego przez oszustów i oczywiście utratą pieniędzy.

Jak należy się zachować?

- Ignoruj wszelkie wiadomości tego typu – pamiętaj! Firma kurierska nie ma prawa żądać żadnej dopłaty do paczki. Każdy taki SMS lub e-mail to wiadomość od oszustów.

- NIGDY NIE wchodź w dołączone do wiadomości linki i NIE loguj się przez nie na swoje konto bankowe.

- Robiąc przelew internetowy zawsze korzystaj ze sprawdzonych i zabezpieczonych stron twojego banku.

- NIGDY nie instaluj na swoim telefonie aplikacji, które są niezweryfikowane.

- NIGDY nie podawaj całego loginu i hasła do bankowości internetowej czy też danych karty płatniczej.

- Jeżeli nie jesteś pewny czy otrzymany SMS lub e-mail pochodzi faktycznie od firmy kurierskiej zadzwoń do Biura Obsługi Klienta i zapytaj o sprawę – zawsze weryfikuj tego typu wiadomości.

- Jeżeli podejrzewasz, że możesz być na celowniku oszustów skontaktuj się z Policją.

- Jeżeli padłeś ofiarą oszustwa zgłoś się na Policję.

Za każdym razem, gdy ktoś chce nakłonić nas do dokonania płatności powinniśmy zachować szczególną ostrożność i stosować zasadę ograniczonego zaufania. Oszuści stosują coraz wymyślniejsze metody, aby wyłudzić pieniądze, dlatego zdrowy rozsądek i ostrożność są takie ważne. Ufajmy tylko sprawdzonym i zweryfikowanym stronom i jak ognia unikajmy płatności przez strony podane w linkach, nawet jeżeli są łudząco podobne do znanych nam witryn internetowych.

Ważne! Jeśli otrzymałeś z nieznanego źródła sms/maila o zaległościach finansowych z linkiem do opłaty i podejrzewasz próbę oszustwa, możesz dokonać zgłoszenia w CSIRT NASK.

Na stronie https://incydent.cert.pl/ znajduje się interaktywny formularz umożliwiający wysłanie zgłoszenia o potencjalnym niebezpiecznym incydencie. W treści zgłoszenia należy zapisać otrzymaną wiadomość w całości, wraz z załącznikiem i nagłówkami w osobnym pliku i przesłać do analizy.

Warto pamiętać o wybraniu właściwej kategorii podmiotu zgłaszającego np.: osoba fizyczna, a następnie opisać incydent i dołączyć podejrzany jako załącznik i wysłać. Tego typu przestępstwa są ścigane na wniosek osoby poszkodowanej, dlatego należy je zgłaszać w najbliższej jednostce Policji lub prokuraturze.

Bezpieczeństwo podczas zakupów w Internecie

Do Ośrodka Doradztwa Finansowego i Konsumenckiego w Gdyni zgłosiła się klientka z prośbą o pomoc w zakresie bezpieczeństwa danych w związku z transakcją sprzedaży na jednym z portali ogłoszeniowych. Klientka sprzedając przedmiot przekazała informacje dotyczące jej rachunku bankowego za pośrednictwem fałszywej strony internetowej. Kobieta zastanawia się jak może zabezpieczyć swoje środki znajdujące się na koncie oraz chronić się na wypadek podobnych zdarzeń w przyszłości.

Czym są serwisy ogłoszeniowe?

Są to serwisy internetowe, skierowane przede wszystkim do osób prywatnych za pomocą, których można dokonać zakupu lub sprzedaży, najczęściej używanych rzeczy takich jak np. ubrania, meble, sprzęt AGD lub książki.

Klientka, która skontaktowała się z Ośrodkiem wielokrotnie korzystała z usług oferowanych przez jeden z serwisów ogłoszeniowych i nigdy wcześniej nie doświadczyła jakichkolwiek niedogodności podczas transakcji. Tym razem miała na tym serwisie ogłoszeniowym wystawione przedmioty na sprzedaż, więc gdy skontaktowała się z nią osoba zainteresowana zakupem nie widziała w tym nic niepokojącego.

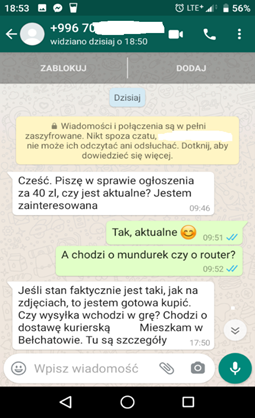

Dzięki uprzejmości klientki zostały udostępnione zdjęcia, komunikatów, które otrzymała w trakcie transakcji sprzedaży i które wykonała w celach dowodowych. Na ich podstawie prześledzimy sposób działania oszustów i będzie możliwe omówienie niepokojących sygnałów, na które należy zwrócić uwagę podczas dokonywania zakupów lub sprzedaży przedmiotów na stronach specjalnie temu dedykowanych.

Zdjęcie 1 – Oszust kontaktuje się z klientką, która ma wystawione na sprzedaż dwa przedmioty: mundurek i router.

- Pierwszym niepokojącym sygnałem jest numer telefonu, z którego kontaktuje się kupujący. Z całą pewnością nie jest to telefon zarejestrowany w Polsce, ponieważ numer telefonu kierunkowego w Polsce to +48.

- Drugim niepokojącym sygnałem jest fakt, że kupujący nie precyzuje przedmiotu zakupu.

- Pomimo prośby o doprecyzowanie przedmiotu zakupu, kupujący w dalszym ciągu nie wskazuje czym jest zainteresowany, jedynie dopytuje o stan fizyczny przedmiotu.

- Po zapoznaniu się z korespondencją można odnieść wrażenie, że kupujący nie rozumie/nie czyta wiadomości przesyłanych przez sprzedającego.

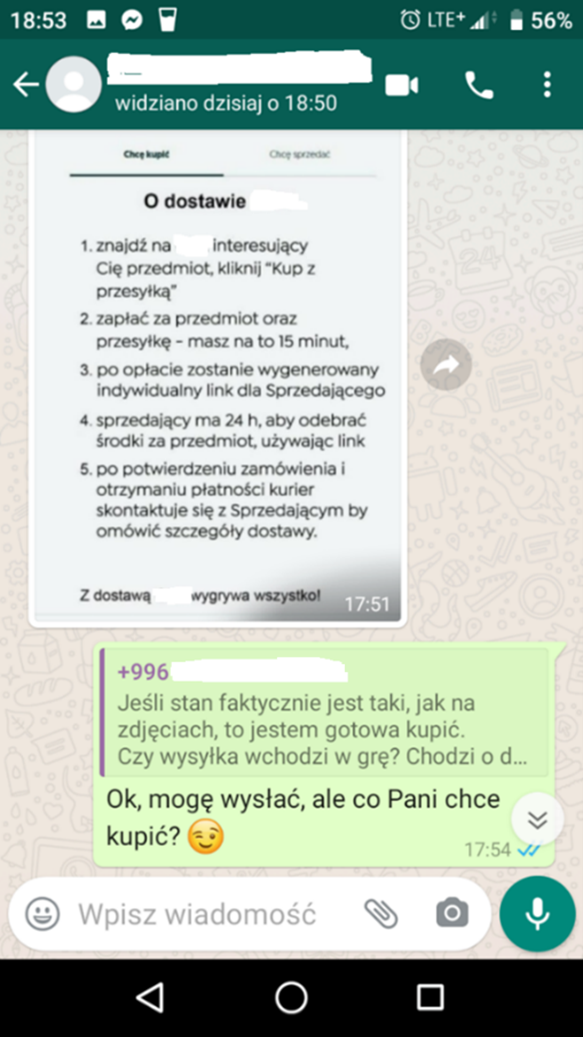

Zdjęcie 2 – Oszust próbując uprawdopodobnić transakcję powołuje się na procedury obowiązujące na serwisie sprzedażowym.

- Kupujący po wyrażeniu zainteresowania przedmiotem oraz prośby o przesłanie przedmiotu zakupu przesyła na komunikatorze zdjęcie z informacją o procedurze dostawy na serwisie sprzedażowym. (Najprawdopodobniej powyższe zdjęcie było fałszywe)

- Kupujący w dalszym ciągu nie precyzuje przedmiotu, który by go interesował. (Sprzedawca powinien w tym momencie zastanowić się, czy osoba jest rzeczywiście zainteresowana zakupem).

—

Zdjęcie 3 – Oszust przesyła fałszywy link do przedmiotu sprzedaży – munduru harcerskiego.

- Kupujący nie precyzuje przedmiotu zakupu, jednakże przesyła link do przedmiotu, który wystawił sprzedający.

Powyższy link jest stworzony przez hackera. Nie jest to prawdziwy link z serwisu ogłoszeniowego, ale podrobiony.

- Kupujący wskazał, że już zapłacił za przedmiot razem z przesyłką. Jednocześnie uprzedził, że gdy pojawią się problemy istnieje możliwość kontaktu z konsultantem serwisu ogłoszeniowego.

- Sprzedający po uzyskaniu informacji o płatności postanowił przyjąć płatność zgodnie z procedurą przesłaną przez kupującego. Sprzedający podczas odbioru płatności zauważył, że był zobowiązany do podania danych, o które wcześniej nie był proszony.

Poniższy obraz został przygotowany przez autora artykułu, z uwagi na braki dokumentacyjne klientki Ośrodka. Obraz odzwierciedla opcje jakie zostały przedstawione po wejściu na link udostępniony przez kupującego

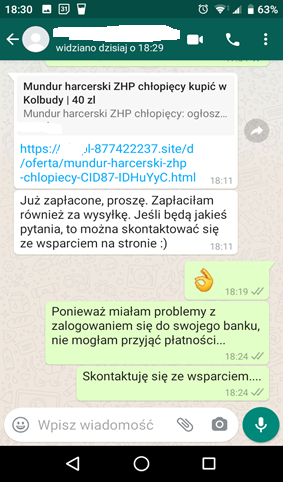

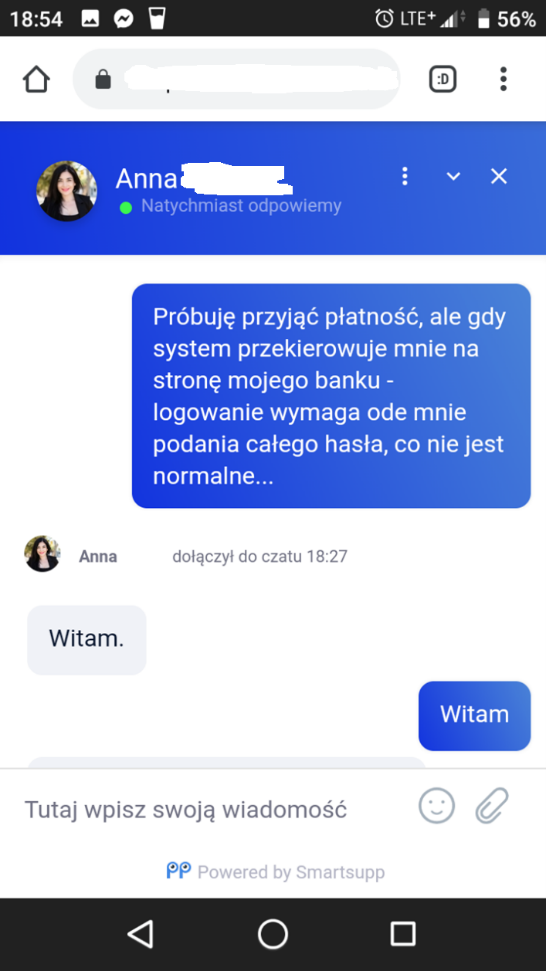

Zdjęcie 4 – Klientka została przekierowana na fałszywą stronę banku

- w pierwszej kolejności sprzedająca zdecydowała się odebrać płatność i została przekierowana na stronę banku (która okazała się być fałszywa). Sprzedająca, aby odebrać kwotę z tytułu zapłaty została zobowiązana do podania następujących danych:

- Numeru swojej karty kredytowej

- Numer cvv

- Pełnego hasła do bankowości mobilnej/internetowej

Klientka podała zarówno numer karty kredytowej oraz cvv, jednakże była bardzo zaskoczona żądaniem podania pełnego hasła, ponieważ wcześniej bank żądał podania jedynie wybranych znaków hasła. Nigdy nie żądał całego.

- Klientka zdecydowała się nie podawać pełnego hasła i skontaktować się z konsultantem banku.

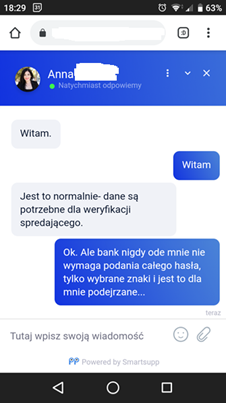

Zdjęcie 5 – Klientka podejrzewa oszustwo i komunikuje się z fałszywą konsultantką banku ( o czym na etapie konsultacji nie miała wiedzy).

- Po kliknięciu przycisku „skontaktuj się z konsultantem) pojawił następujący komunikator, który również był stworzony przez hackerów.

- Klientka wskazała konsultantce, że żądanie podania pełnego hasła jest dla niej niecodzienną praktyką banku i nigdy wcześniej nie doświadczyła podobnej sytuacji.

—

Zdjęcie 6 – Fałszywa konsultantka – ciąg dalszy

- Konsultantka zapewniła, że działanie banku jest jak najbardziej prawidłowe i klientka powinna podać wszelkie dane w celu weryfikacji jej jako sprzedającego.

Gdy sprzedającą wskazała, że działanie wydaje jej się podejrzane konsultantka pozostawiła treść bez odpowiedzi.

—

Przedstawiony powyżej proceder wskazuje jak drobiazgowo i z jakim profesjonalizmem grupy przestępcze umiejętnie potrafią zmanipulować ofiarą, aby wyłudzić od niej dane.

Klientka ODFiK wskazała, że po zaistniałej sytuacji kontaktowała się ze swoim bankiem telefonicznie w celu weryfikacji, czy nie nastąpiła kradzież jej środków. Podczas rozmowy uzyskała informację, że przestępca za pomocą wyłudzonych danych próbował zalogować się na jej konto dwukrotnie.

Podczas udzielania porady Doradca oprócz zmiany wszelkich haseł i loginów zalecił zawiadomienie Policji o próbie wyłudzenia danych. Zalecono również ostrożność podczas kolejnych transakcji sprzedaży oraz propozycję kontaktu telefonicznie z potencjalnym kupującym.

Pamiętaj:

- NIGDY nie wchodź w dołączone do wiadomości linki i nie loguj się przez nie na swój rachunek w banku czy w SKOK.

- NIGDY nie podawaj loginu i hasła do bankowości internetowej czy też danych swojej karty płatniczej.

- Konsultant instytucji finansowej NIGDY nie zapyta Cię o takie informacje jak np. loginy i hasła do bankowości elektronicznej, PIN, kody weryfikacyjne do kart płatniczych itp.

Autor: Piotr Tokarczyk – specjalista d/s prawnych w Ośrodku Doradztwa Finansowego i Konsumenckiego Gdyni.

Monika Marchalewska specjalista ds. doradztwa finansowego i konsumenckiego w Ośrodku Doradztwa Finansowego i Konsumenckiego w Białej Podlaskiej.

Piotr Tokarczyk specjalista ds. prawnych w Ośrodku Doradztwa Finansowego i Konsumenckiego w Gdyni.

Z telefonem na zakupy

Na przestrzeni wieków środki płatnicze przeszły dużą zmianę. Jedną z pierwszych form zapłaty były metale szlachetne takie jak złoto czy srebro. Z biegiem czasu przyjęły one formę monet, najczęściej złotych lub srebrnych. Z uwagi na to, że monety zawierały coraz mniej wartościowych kruszców następowała ich dewaluacja i coraz większa podejrzliwość, co do ich prawdziwej wartości. Monety zaczęły wychodzić z użycia i ich miejsce zajęły banknoty. Początkowo, korzystający byli bardzo negatywnie nastawieni do nowej formy zapłaty, ponieważ nie potrafili zaakceptować i zrozumieć, że przysłowiowy „kawałek papieru” posiada wartość nabywczą.

Kolejnym krokiem w zakresie rozwoju płatności były czeki oraz weksle. W porównaniu z krajami zachodnimi w Polsce powyższe papiery nie zdobyły popularności, również z uwagi na panujący w Polsce system polityczny po drugiej wojnie światowej.

Na przełomie XX i XXI wieku powszechną popularność zaczęły zdobywać karty płatnicze np. karta debetowa czy kredytowa. Stały się one wygodnym środkiem płatniczym z uwagi na niewielki rozmiar karty oraz dogodny sposób płatności.

Lata 2010-2020 przyniosły rozwój kolejnych form płatności. Rozwiązania starają się przenieść nasz fizyczny portfel do telefonów lub zegarków. Szczególnie dzisiaj obserwujemy rozwój nowych form płatności a w przyszłości z pewnością zostaniemy zaskoczeni nowymi rozwiązaniami technologicznymi.

Coraz bardziej nowoczesne i wygodne metody płatności przynoszą nam wiele korzyści i ułatwiają życie, czego byliśmy świadkami choćby w ostatnim okresie pandemii. Uwzględniając obecne metody płatności dostrzega się coraz większą popularność płatności BLIK.

Co to jest BLIK? – jest to systemem płatności mobilnej, który w celu dokonania płatności generuje sześciocyfrowy kod. Płatność mobilna to płatność wykorzystująca aplikacje znajdujące się na telefonach komórkowych, smartfonach i innych urządzeniach mobilnych. Do płatności BLIKiem wystarczające jest posiadanie telefonu z aplikacją banku oraz aktywny Internet. Obecnie, nie wszystkie instytucje finansowe posiadają możliwość płatności BLIK.

Jak dokonywać przelewów za pomocą płatności BLIK w przypadku zakupów przez Internet?

- Obowiązek dokonania płatności następuje po wyborze przedmiotu zakupu.

- Z proponowanych opcji zapłaty należy wybrać płatność BLIK.

- Po wybraniu płatności BLIK, pojawia się komunikat, aby wpisać sześciocyfrowy kod BLIK.

- Sześciocyfrowy kod BLIK zostaje wygenerowany po zalogowaniu się do aplikacji mobilnej banku.

- Sześciocyfrowy kod należy przepisać na stronę internetową sprzedawcy, u którego jest zakupiony przedmiot.

- Po wpisaniu kodu BLIK należy zaakceptować płatność na stronie sprzedawcy.

- Po zaakceptowaniu płatności na stronie sprzedawcy Bank wymaga od swojego klienta potwierdzenia płatności BLIK poprzez zweryfikowanie transakcji w aplikacji mobilnej banku.

Pomimo, że procedurę użycia BLIK wydaje się być skomplikowana w rzeczywistości jest ona bardzo prosta i intuicyjna. Zabezpieczeniem płatności BLIK jest konieczność potwierdzenia płatności w aplikacji mobilnej banku poprzez wpisanie znanego nam kodu.

Niewątpliwą zaletą korzystania z takiej formy płatności jest bezpieczeństwo, ale nie oznacza to, że możemy czuć się całkowicie bezpiecznie płacąc BLIK czy poprzez płatności zbliżeniowe. Zawsze powinniśmy zachować czujność, ponieważ przestępcy wyszukują coraz nowsze metody na wyłudzenie od nas pieniędzy.

Oszustwo z wykorzystaniem kodów BLIK

Przekonała się o tym Pani Aleksandra, która została oszukana tzw. metodą „ na BLIK-a”. Dostała wiadomość od swojej bliskiej znajomej za pomocą jednego z popularnych komunikatorów. Znajoma rozpoczęła rozmowę od słów: „Hej, mam wielką prośbę do Ciebie, masz może BLIKa?”. Pani Aleksandra o odpisała, potwierdzając, że posiada BLIK-a w aplikacji mobilnej banku. Wtedy znajoma poprosiła Panią Aleksandrę czy mogłaby opłacić jej zamówienie, które właśnie robi, gdyż jest to bardzo dobra okazja, ale na liście natychmiastowych przelewów nie ma jej banku, jest tylko BLIK. Pani Aleksandra była przekonana, że to rzeczywiście jej znajoma prosi ją o pomoc w opłaceniu zamówienia. Osoba ta zapewniała ją, że następnego dnia zwróci jej pieniądze lub wykona od razu zwykły przelew na jej konto. Po przesłaniu koleżance kodu BLIK ta ponownie poprosiła Panią Aleksandrę o opłacenie dodatkowej przesyłki, tym razem dla jej mamy. W tym momencie Pani Aleksandra zaczęła podejrzewać, że coś może być nie w porządku. Natychmiast zadzwoniła do koleżanki, z którą pisała, aby zapytać ją o to, gdzie ona wykonuje te zakupy i czy nie może zapłacić przelewem. Podczas rozmowy telefonicznej okazało się, że koleżanka nic nie wiedziała o żadnych zakupach i BLIKU. Pani Aleksandra zrozumiała, że padła ofiarą oszustwa i wyłudzenia pieniędzy poprzez kody BLIK.

Na czym polega oszustwo „na kody BLIK”?

Schemat działania przestępców wyłudzających kody do płatności BLIK jest bardzo podobny, ale może przyjmować kilka rożnych wariantów. Najczęściej na początku dochodzi do przejęcia przez oszustów przypadkowego konta na portalu społecznościowym. Dzieje się tak w momencie, kiedy np. nasz znajomy chce obejrzeć jakiś materiał wideo w Internecie i aby to zrobić musi zalogować się poprzez portal społecznościowy. Przestępcy przejmują jego profil i za jego pomocą piszą do osób, które dana osoba ma w gronie swoich znajomych. Zazwyczaj prośby dotyczą np. opłacenia zamówienia BLIK-iem lub pożyczkę zatwierdzoną kodem BLIK. Często działając bez zastanowienia chcemy pomóc, dlatego odruchowo logujemy się do aplikacji swojej instytucji finansowej. Następnie, generujemy kod BLIK, przesyłamy proszącemu nas o to znajomemu, a na koniec akceptujemy transakcję w bankowości mobilnej. Nawet, jeśli się zorientujemy, że zostaliśmy ofiarą oszustwa najczęściej nie możemy już nic zrobić, ponieważ sami wygenerowaliśmy kody BLIK, a następnie zaakceptowaliśmy daną transakcję.

Co należy zrobić w takiej sytuacji?

- Przede wszystkim należy pamiętać, że jeżeli dostajemy od kogoś prośbę o pożyczkę czy opłacenie zakupów zawsze powinniśmy zachować czujność i nie działać pochopnie.

- Zadzwońmy do osoby, od której podejrzewamy, że dostaliśmy wiadomość i zweryfikujmy czy to ona prosi nas o podanie kodu BLIK,

- Przed zatwierdzeniem każdej transakcji w aplikacji mobilnej sprawdźmy jej podsumowanie,

- Chrońmy swój PIN do bankowości mobilnej.

Uwzględniając obecne metody płatności dostrzega się również coraz większą popularność także płatności NFC.

Płatność z wykorzystaniem NFC

Płatność NFC-wykorzystuje technologię bezprzewodowego przesyłania danych na odległość 20 centymetrów. Umożliwia to dokonywanie płatności poprzez zbliżenie telefonu lub smartwatcha (specjalnego zegarka) do terminala płatniczego. Aby skorzystać z płatności NFC urządzenie mobilne powinno posiadać opcję płatności NFC, którą należy uruchomić. Następnie należy pobrać specjalną aplikację, do której koniecznie jest przypisanie karty, z której Państwo planują korzystać- może być to karta debetowa lub kredytowa. W przypadku płatności mobilnych z wykorzystaniem telefonu istnieje możliwość autoryzacji transakcji np. za pomocą skanowania palca lub twarzy. Zaletą płatności NFC jest brak konieczności łączenia się z Internetem w trakcie wykonywania transakcji oraz brak konieczności logowania się do aplikacji banku.

Karta zbliżeniowa naklejana na telefon

Dla osób nieradzących sobie z nowymi technologami dobrym rozwiązaniem może być karta zbliżeniowa, która jest naklejana na telefon komórkowy.

Naklejana karta zbliżeniowa podobnie jak tradycyjna karta plastikowa umożliwia dokonywanie transakcji poprzez jej połączenie z konkretnym kontem bankowym.

Przedstawione powyżej rozwiązania stają się coraz bardziej powszechne wśród codziennych transakcji. Pomimo, że korzystanie z nich może wydawać się skomplikowane to w rzeczywistości jest bardzo intuicyjne. Aby korzystać z płatności BLIK czy NFC wystarczy posiadać telefon komórkowy tzw. smartphone oraz dostęp do Internetu (w przypadku płatności BLIK). Zaletą korzystania z płatności BLIK i NFC jest bezpieczeństwo wykonywanych z użyciem tych sposobów transakcji. Oczywiście mają miejsce zdarzenia wyłudzenia środków przy płatnościach BLIK i NFC, jednakże jest to znikomy procent transakcji. Ponadto należy zwrócić uwagę, że przy wykorzystaniu każdej z form transakcji, nawet tej najbardziej tradycyjnej lub bezpiecznej istnieje ryzyko utraty środków finansowych. Przestępcy bazują na socjotechnikach wykorzystujących zaufanie, emocje i presję czasu potencjalnej ofiary.

Bardzo ważne jest abyśmy zachowali czujność i pamiętali o podstawowych zasadach bezpieczeństwa korzystając z bankowości internetowej oraz mobilnej, ponieważ nawet najlepsze zabezpieczenia nie uchronią nas przed wyłudzeniem pieniędzy.